Netzwerktopologie - Network topology

| Netzwerkwissenschaft | ||||

|---|---|---|---|---|

|

||||

| Netzwerktypen | ||||

| Grafiken | ||||

|

||||

| Modelle | ||||

|

||||

| ||||

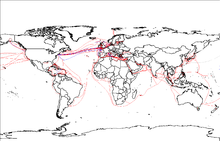

Netzwerktopologie ist die Anordnung der Elemente ( Links , Knoten usw.) eines Kommunikationsnetzwerks. Die Netzwerktopologie kann verwendet werden, um die Anordnung verschiedener Arten von Telekommunikationsnetzwerken zu definieren oder zu beschreiben, einschließlich Befehls- und Steuerungsfunknetzwerken , industriellen Feldbussen und Computernetzwerken .

Die Netzwerktopologie ist die topologische Struktur eines Netzwerks und kann physikalisch oder logisch dargestellt werden. Es ist eine Anwendung der Graphentheorie, bei der kommunizierende Geräte als Knoten modelliert werden und die Verbindungen zwischen den Geräten als Verbindungen oder Leitungen zwischen den Knoten modelliert werden. Physische Topologie ist die Platzierung der verschiedenen Komponenten eines Netzwerks (zB Gerätestandort und Kabelinstallation), während logische Topologie veranschaulicht, wie Daten innerhalb eines Netzwerks fließen. Entfernungen zwischen Knoten, physikalische Verbindungen, Übertragungsraten oder Signaltypen können zwischen zwei verschiedenen Netzwerken unterschiedlich sein, ihre logischen Topologien können jedoch identisch sein. Die physikalische Topologie eines Netzwerks ist ein besonderes Anliegen der physikalischen Schicht des OSI-Modells .

Beispiele für Netzwerktopologien finden sich in lokalen Netzwerken ( LAN ), einer üblichen Computernetzwerkinstallation. Jeder gegebene Knoten im LAN hat eine oder mehrere physische Verbindungen zu anderen Geräten im Netzwerk; Die grafische Abbildung dieser Verbindungen führt zu einer geometrischen Form, die verwendet werden kann, um die physikalische Topologie des Netzwerks zu beschreiben. In LANs wurde eine Vielzahl von physikalischen Topologien verwendet, einschließlich Ring , Bus , Masche und Stern . Umgekehrt bestimmt die Abbildung des Datenflusses zwischen den Komponenten die logische Topologie des Netzwerks. Im Vergleich dazu sind in Fahrzeugen übliche Controller Area Networks in erster Linie verteilte Steuersystemnetzwerke von einem oder mehreren Controllern, die mit Sensoren und Aktoren über eine physikalische Bustopologie ausnahmslos verbunden sind.

Topologien

Es gibt zwei grundlegende Kategorien von Netzwerktopologien, physikalische Topologien und logische Topologien.

Das Layout des Übertragungsmediums, das zum Verbinden von Geräten verwendet wird, ist die physikalische Topologie des Netzwerks. Bei leitenden oder faseroptischen Medien bezieht sich dies auf das Layout der Verkabelung , die Standorte der Knoten und die Verbindungen zwischen den Knoten und der Verkabelung. Die physikalische Topologie eines Netzes wird durch die Fähigkeiten der Netzzugangsgeräte und -medien, das gewünschte Maß an Kontrolle oder Fehlertoleranz und die mit Kabeln oder Telekommunikationsschaltungen verbundenen Kosten bestimmt.

Im Gegensatz dazu ist die logische Topologie die Art und Weise, wie die Signale auf die Netzwerkmedien wirken oder die Daten durch das Netzwerk von einem Gerät zum nächsten gelangen, ohne die physische Verbindung der Geräte zu berücksichtigen. Die logische Topologie eines Netzwerks ist nicht unbedingt dieselbe wie seine physische Topologie. Das ursprüngliche Twisted-Pair-Ethernet mit Repeater-Hubs war beispielsweise eine logische Bustopologie, die auf einer physischen Sterntopologie getragen wurde. Token Ring ist eine logische Ringtopologie, wird jedoch als physischer Stern von der Medienzugriffseinheit verdrahtet . Physikalisch kann AFDX eine kaskadierte Sterntopologie mehrerer dual redundanter Ethernet-Switches sein; jedoch sind die AFDX virtuellen Verbindungen modelliert als zeitgeschalteten Einzelsender Busverbindungen, wodurch nach dem Sicherheitsmodell eines einzigen Senders Bustopologie zuvor in Flugzeugen verwendet. Logische Topologien sind oft eng mit Verfahren und Protokollen zur Medienzugriffssteuerung verbunden . Einige Netzwerke sind in der Lage, ihre logische Topologie durch Konfigurationsänderungen an ihren Routern und Switches dynamisch zu ändern .

Links

Die Übertragungsmedien (in der Literatur oft als physikalische Medien bezeichnet ), die verwendet werden, um Geräte zu einem Computernetzwerk zu verbinden, umfassen elektrische Kabel ( Ethernet , HomePNA , Powerline- Kommunikation , G.hn ), Glasfaser ( Glasfaserkommunikation ), und Funkwellen ( drahtlose Netzwerke ). Im OSI-Modell sind diese auf den Schichten 1 und 2 definiert – der physikalischen Schicht und der Sicherungsschicht.

Eine weit verbreitete Familie von Übertragungsmedien, die in der LAN- Technologie (Local Area Network ) verwendet wird, wird zusammenfassend als Ethernet bezeichnet . Die Medien- und Protokollstandards, die die Kommunikation zwischen vernetzten Geräten über Ethernet ermöglichen, sind in IEEE 802.3 definiert . Ethernet überträgt Daten sowohl über Kupfer- als auch über Glasfaserkabel. Wireless-LAN-Standards (zB die von IEEE 802.11 definierten ) verwenden Funkwellen oder andere verwenden Infrarotsignale als Übertragungsmedium. Powerline - Kommunikation verwendet eine Stromverkabelung des Gebäudes zu Sendedaten.

Kabelgebundene Technologien

Die Reihenfolgen der folgenden kabelgebundenen Technologien sind grob gesagt von der langsamsten bis zur schnellsten Übertragungsgeschwindigkeit.

- Koaxialkabel werden häufig für Kabelfernsehsysteme, Bürogebäude und andere Arbeitsplätze für lokale Netzwerke verwendet. Die Kabel bestehen aus Kupfer- oder Aluminiumdraht, der von einer Isolierschicht (typischerweise ein flexibles Material mit hoher Dielektrizitätskonstante) umgeben ist, die wiederum von einer leitfähigen Schicht umgeben ist. Die Isolierung zwischen den Leitern trägt dazu bei, die charakteristische Impedanz des Kabels aufrechtzuerhalten, was dazu beitragen kann, seine Leistung zu verbessern. Die Übertragungsgeschwindigkeit reicht von 200 Millionen Bits pro Sekunde bis zu mehr als 500 Millionen Bits pro Sekunde.

- Die ITU-T G.hn- Technologie nutzt die vorhandene Hausverkabelung ( Koaxialkabel , Telefonleitungen und Stromleitungen ), um ein lokales Hochgeschwindigkeitsnetzwerk (bis zu 1 Gigabit/s) zu schaffen.

- Signalspuren auf gedruckten Leiterplatten sind für die serielle Kommunikationauf Leiterplattenebene üblich, insbesondere zwischen bestimmten Typen integrierter Schaltungen, ein übliches Beispiel ist SPI .

- Flachbandkabel (unverdrillt und möglicherweise ungeschirmt) sind ein kostengünstiges Medium für serielle Protokolle, insbesondere in metallischen Gehäusen oder aufgerollt in Kupfergeflecht oder -folie, über kurze Distanzen oder bei niedrigeren Datenraten. Mehrere serielle Netzwerkprotokolle könnenohne abgeschirmt oder TwistedPairVerkabelung eingesetzt werden, die mit „flach“ oder „Band“ Kabel oder einem HybridFlach / verdrilltes Flachbandkabel ist, sollte EMC , Länge und Bandbreitenbeschränkungen erlauben: RS-232 , RS-422 , RS-485 , CAN , GPIB , SCSI usw.

- Twisted-Pair- Draht ist das am weitesten verbreitete Medium für die gesamte Telekommunikation. Twisted-Pair-Kabel bestehen aus Kupferdrähten, die paarweise verdrillt sind. Gewöhnliche Telefondrähte bestehen aus zwei isolierten Kupferdrähten, die zu Paaren verdrillt sind. Die Verkabelung von Computernetzwerken (verkabeltes Ethernet gemäß IEEE 802.3 ) besteht aus 4 Paaren Kupferkabeln, die sowohl für die Sprach- als auch für die Datenübertragung verwendet werden können. Die Verwendung von zwei miteinander verdrillten Drähten hilft, Übersprechen und elektromagnetische Induktion zu reduzieren. Die Übertragungsgeschwindigkeit reicht von 2 Millionen Bits pro Sekunde bis 10 Milliarden Bits pro Sekunde. Twisted-Pair-Kabel gibt es in zwei Formen: ungeschirmtes Twisted-Pair (UTP) und geschirmtes Twisted-Pair (STP). Jedes Formular gibt es in mehreren Kategoriebewertungen, die für die Verwendung in verschiedenen Szenarien entwickelt wurden.

- Eine optische Faser ist eine Glasfaser. Es trägt Lichtimpulse, die Daten darstellen. Einige Vorteile von Lichtwellenleitern gegenüber Metalldrähten sind sehr geringe Übertragungsverluste und Immunität gegenüber elektrischen Störungen. Optische Fasern können gleichzeitig mehrere Lichtwellenlängen übertragen, was die Datenübertragungsrate erheblich erhöht und Datenraten von bis zu Billionen Bits pro Sekunde ermöglicht. Glasfasern können für lange Kabelstrecken mit sehr hohen Datenraten verwendet werden und werden für Unterseekabel verwendet, um Kontinente zu verbinden.

Der Preis ist ein Hauptfaktor, der kabelgebundene und kabellose Technologieoptionen in einem Unternehmen unterscheidet. Wireless-Optionen erfordern einen Preisaufschlag, der den Kauf von kabelgebundenen Computern, Druckern und anderen Geräten zu einem finanziellen Vorteil machen kann. Bevor Sie sich für den Kauf von Produkten mit festverdrahteter Technologie entscheiden, ist eine Überprüfung der Einschränkungen und Einschränkungen der Auswahl erforderlich. Geschäfts- und Mitarbeiterbedürfnisse können Kostenüberlegungen außer Kraft setzen.

Drahtlose Technologien

- Terrestrische Mikrowelle – Die terrestrische Mikrowellenkommunikation verwendet erdbasierte Sender und Empfänger, die Satellitenschüsseln ähneln. Terrestrische Mikrowellen liegen im niedrigen Gigahertz-Bereich, was jegliche Kommunikation auf Sichtverbindung beschränkt. Relaisstationen sind etwa 50 km (30 mi) voneinander entfernt.

- Kommunikationssatelliten – Satelliten kommunizieren über Mikrowellen-Funkwellen, die nicht von der Erdatmosphäre abgelenkt werden. Die Satelliten sind im Weltraum stationiert, typischerweise in einer geostationären Umlaufbahn 35.786 km (22.236 Meilen) über dem Äquator. Diese erdumkreisenden Systeme sind in der Lage, Sprach-, Daten- und Fernsehsignale zu empfangen und weiterzuleiten.

- Zellulare und PCS-Systeme verwenden mehrere Funkkommunikationstechnologien. Die Systeme unterteilen die abgedeckte Region in mehrere geografische Gebiete. Jeder Bereich verfügt über einen Niedrigleistungssender oder eine Funkrelaisantenne, um Anrufe von einem Bereich zum nächsten Bereich weiterzuleiten.

- Funk- und Spreizspektrum- Technologien – Drahtlose lokale Netzwerke verwenden eine Hochfrequenz-Funktechnologie, die dem digitalen Mobilfunk ähnelt, und eine Niederfrequenz-Funktechnologie. Wireless LANs verwenden die Spread-Spectrum-Technologie, um die Kommunikation zwischen mehreren Geräten in einem begrenzten Bereich zu ermöglichen. IEEE 802.11 definiert eine gemeinsame Variante der drahtlosen Funkwellentechnologie mit offenen Standards, die als Wi-Fi bekannt ist .

- Optische Freiraumkommunikation verwendet sichtbares oder unsichtbares Licht für die Kommunikation. In den meisten Fällen wird eine Sichtlinienausbreitung verwendet, die die physische Positionierung von kommunizierenden Geräten einschränkt.

Exotische Technologien

Es gab verschiedene Versuche, Daten über exotische Medien zu transportieren:

- IP over Avian Carriers war ein humorvoller Aprilscherz Request for Comments , herausgegeben als RFC 1149 . Es wurde 2001 in die Realität umgesetzt.

- Ausweitung des Internets auf interplanetare Dimensionen über Funkwellen, das Interplanetare Internet .

Beide Fälle haben eine große Round-Trip-Verzögerungszeit , die eine langsame Zwei-Wege-Kommunikation ermöglicht, aber das Senden großer Informationsmengen nicht verhindert.

Knoten

Netzknoten sind die Verbindungspunkte des Übertragungsmediums zu Sendern und Empfängern der im Medium transportierten elektrischen, optischen oder Funksignale. Knoten können mit einem Computer verbunden sein, aber bestimmte Typen können nur einen Mikrocontroller an einem Knoten oder möglicherweise überhaupt kein programmierbares Gerät haben. In der einfachsten seriellen Anordnung kann ein RS-232- Sender über ein Kabelpaar mit einem Empfänger verbunden werden, wodurch zwei Knoten auf einem Link oder eine Punkt-zu-Punkt-Topologie gebildet werden. Einige Protokolle erlauben einem einzelnen Knoten nur entweder zu senden oder zu empfangen (zB ARINC 429 ). Andere Protokolle haben Knoten, die in einem einzigen Kanal sowohl senden als auch empfangen können (zB CAN kann viele Transceiver haben, die mit einem einzigen Bus verbunden sind). Während das herkömmliche System Bausteine eines Computernetzwerks umfassen Netzwerk - Interface - Controller (NICs), Repeatern , Hubs , Bridges , Switches , Router , Modems , Gateways und Firewalls , Topologie meisten Netzwerkadresse Bedenken über das physikalische Netzwerk und kann als Einzel dargestellt werden Knoten in einer bestimmten physischen Netzwerktopologie.

Netzwerk Schnittstellen

Ein Netzwerkschnittstellencontroller (NIC) ist Computerhardware , die einem Computer die Möglichkeit bietet, auf die Übertragungsmedien zuzugreifen und die Fähigkeit hat, Netzwerkinformationen auf niedriger Ebene zu verarbeiten. Zum Beispiel kann die NIC einen Anschluss zum Aufnehmen eines Kabels oder eine Antenne zum drahtlosen Senden und Empfangen und die zugehörige Schaltung aufweisen.

Die NIC reagiert auf Datenverkehr, der an eine Netzwerkadresse für die NIC oder den Computer insgesamt adressiert ist .

In Ethernet- Netzwerken verfügt jeder Netzwerkschnittstellen-Controller über eine eindeutige MAC-Adresse ( Media Access Control ), die normalerweise im permanenten Speicher des Controllers gespeichert ist. Um Adresskonflikte zwischen Netzwerkgeräten zu vermeiden, verwaltet und verwaltet das Institute of Electrical and Electronics Engineers (IEEE) die Eindeutigkeit der MAC-Adressen. Die Größe einer Ethernet-MAC-Adresse beträgt sechs Oktette . Die drei wichtigsten Oktette sind reserviert, um NIC-Hersteller zu identifizieren. Diese Hersteller weisen die drei am wenigsten signifikanten Oktette jeder von ihnen hergestellten Ethernet-Schnittstelle eindeutig zu, indem sie nur ihre zugewiesenen Präfixe verwenden.

Repeater und Hubs

Ein Repeater ist eine elektronische Vorrichtung , die ein Netzwerk empfängt Signal , reinigt es von unnötigem Lärm und regeneriert. Das Signal kann mit einem höheren Leistungspegel umgeformt oder erneut übertragen werden, möglicherweise unter Verwendung eines anderen Übertragungsmediums auf die andere Seite eines Hindernisses, so dass das Signal längere Entfernungen ohne Verschlechterung zurücklegen kann. Kommerzielle Repeater haben RS-232- Segmente von 15 Metern auf über einen Kilometer erweitert. In den meisten Twisted-Pair-Ethernet-Konfigurationen sind Repeater für Kabel erforderlich, die länger als 100 Meter sind. Mit Glasfaser können Repeater Dutzende oder sogar Hunderte von Kilometern voneinander entfernt sein.

Repeater arbeiten innerhalb der physikalischen Schicht des OSI-Modells, d. h. es gibt keine End-to-End-Änderung des physikalischen Protokolls über den Repeater oder das Repeater-Paar hinweg, selbst wenn zwischen den Enden des Repeaters eine andere physikalische Schicht verwendet werden kann , oder Repeater-Paar. Repeater benötigen eine kurze Zeit, um das Signal zu regenerieren. Dies kann zu einer Ausbreitungsverzögerung führen , die die Netzwerkleistung beeinträchtigt und die ordnungsgemäße Funktion beeinträchtigen kann. Infolgedessen begrenzen viele Netzwerkarchitekturen die Anzahl der Repeater, die hintereinander verwendet werden können, zB die Ethernet 5-4-3-Regel .

Ein Repeater mit mehreren Ports wird als Hub bezeichnet, ein Ethernet-Hub in Ethernet-Netzwerken, ein USB-Hub in USB-Netzwerken.

- USB- Netzwerke verwenden Hubs, um mehrstufige Topologien zu bilden.

- Ethernet-Hubs und -Repeater in LANs sind durch moderne Switches größtenteils veraltet .

Brücken

Eine Netzwerkbrücke verbindet und filtert den Verkehr zwischen zwei Netzwerksegmenten auf der Sicherungsschicht (Schicht 2) des OSI-Modells , um ein einzelnes Netzwerk zu bilden. Dies unterbricht die Kollisionsdomäne des Netzwerks, behält jedoch eine einheitliche Broadcast-Domäne bei. Die Netzwerksegmentierung teilt ein großes, überlastetes Netzwerk in eine Ansammlung kleinerer, effizienterer Netzwerke auf.

Brücken gibt es in drei Grundtypen:

- Lokale Bridges: LANs direkt verbinden

- Remote-Bridges: Kann verwendet werden, um eine Wide Area Network (WAN)-Verbindung zwischen LANs zu erstellen. Remote Bridges, bei denen die Verbindungsstrecke langsamer ist als die Endnetze, wurden weitgehend durch Router ersetzt.

- Drahtlose Brücken: Kann verwendet werden, um LANs beizutreten oder entfernte Geräte mit LANs zu verbinden.

Schalter

Ein Netzwerk-Switch ist ein Gerät, das OSI-Schicht-2- Datagramme ( Frames ) zwischen Ports basierend auf der Ziel-MAC-Adresse in jedem Frame weiterleitet und filtert . Ein Switch unterscheidet sich von einem Hub dadurch, dass er die Frames nur an die an der Kommunikation beteiligten physischen Ports und nicht an alle angeschlossenen Ports weiterleitet. Man kann sie sich als Multi-Port-Bridge vorstellen. Es lernt, physische Ports mit MAC-Adressen zu verknüpfen, indem es die Quelladressen der empfangenen Frames untersucht. Wenn ein unbekanntes Ziel anvisiert wird, sendet der Switch an alle Ports außer der Quelle. Switches haben normalerweise zahlreiche Ports, was eine Sterntopologie für Geräte ermöglicht und zusätzliche Switches kaskadiert.

Multi-Layer-Switches sind in der Lage, basierend auf Layer-3-Adressierung oder zusätzlichen logischen Ebenen zu routen. Der Begriff Switch wird oft lose verwendet, um Geräte wie Router und Bridges sowie Geräte einzuschließen, die Verkehr basierend auf Last oder basierend auf Anwendungsinhalten (z. B. einer Web- URL- Kennung) verteilen können .

Router

Ein Router ist ein Internetworking- Gerät, das Pakete zwischen Netzwerken weiterleitet , indem es die Routing-Informationen verarbeitet, die im Paket oder Datagramm enthalten sind (Internetprotokollinformationen aus Schicht 3). Die Routing-Informationen werden oft in Verbindung mit der Routing-Tabelle (oder Weiterleitungstabelle) verarbeitet. Ein Router verwendet seine Routing-Tabelle, um zu bestimmen, wohin Pakete weitergeleitet werden sollen. Ein Ziel in einer Routing-Tabelle kann eine "Null"-Schnittstelle enthalten, die auch als "Black Hole"-Schnittstelle bekannt ist, weil Daten hineingehen können, jedoch für diese Daten keine weitere Verarbeitung erfolgt, dh die Pakete werden verworfen.

Modems

Modems (MOdulator-DEModulator) werden verwendet, um Netzwerkknoten über Kabel zu verbinden, die ursprünglich nicht für den digitalen Netzwerkverkehr oder für Wireless ausgelegt sind. Um dies zu tun ein oder mehr Trägersignale werden moduliert durch das digitale Signal in ein produzieren analoges Signal , das die gewünschten Eigenschaften zu geben , für die Übertragung zugeschnitten werden kann. Modems werden üblicherweise für Telefonleitungen verwendet, die eine digitale Teilnehmerleitungstechnologie verwenden.

Firewalls

Eine Firewall ist ein Netzwerkgerät zur Kontrolle der Netzwerksicherheit und der Zugriffsregeln. Firewalls sind in der Regel so konfiguriert, dass sie Zugriffsanfragen von unbekannten Quellen ablehnen und gleichzeitig Aktionen von erkannten Quellen zulassen. Die wichtige Rolle von Firewalls für die Netzwerksicherheit wächst parallel mit der ständigen Zunahme von Cyberangriffen .

Einstufung

Das Studium der Netzwerktopologie kennt acht grundlegende Topologien: Punkt-zu-Punkt-, Bus-, Stern-, Ring- oder Kreistopologien, Maschen-, Baum-, Hybrid- oder Daisy-Chain-Topologien.

Punkt zu Punkt

Die einfachste Topologie mit einem dedizierten Link zwischen zwei Endpunkten. Am einfachsten zu verstehen unter den Variationen der Punkt-zu-Punkt-Topologie ist ein Punkt-zu-Punkt- Kommunikationskanal , der für den Benutzer permanent mit den beiden Endpunkten verbunden zu sein scheint. Das Blechdosentelefon eines Kindes ist ein Beispiel für einen physikalischen dedizierten Kanal.

Unter Verwendung von Circuit-Switching- oder Packet-Switching- Technologien kann eine Punkt-zu-Punkt-Verbindung dynamisch aufgebaut und gelöscht werden, wenn sie nicht mehr benötigt wird. Geswitchte Punkt-zu-Punkt-Topologien sind das Grundmodell der konventionellen Telefonie .

Der Wert eines permanenten Punkt-zu-Punkt-Netzwerks liegt in der ungehinderten Kommunikation zwischen den beiden Endpunkten. Der Wert einer bedarfsgesteuerten Punkt-zu-Punkt-Verbindung ist proportional zur Anzahl potenzieller Teilnehmerpaare und wurde als Metcalfesches Gesetz ausgedrückt .

Daisy-Chain

Daisy-Chaining wird erreicht, indem jeder Computer in Reihe mit dem nächsten verbunden wird. Wenn eine Nachricht für einen Computer auf halbem Weg in der Leitung bestimmt ist, sendet jedes System sie der Reihe nach weiter, bis sie das Ziel erreicht. Ein Daisy-Chain-Netzwerk kann zwei Grundformen annehmen: linear und ring.

- Eine lineare Topologie stellt eine bidirektionale Verbindung zwischen einem Computer und dem nächsten her. Dies war jedoch in den Anfängen der Computertechnik teuer, da jeder Computer (mit Ausnahme der an jedem Ende) zwei Empfänger und zwei Sender benötigte.

- Durch Verbinden der Computer an jedem Ende der Kette kann eine Ringtopologie gebildet werden. Wenn ein Knoten eine Nachricht sendet, wird die Nachricht von jedem Computer im Ring verarbeitet. Ein Vorteil des Rings besteht darin, dass die Anzahl der Sender und Empfänger halbiert werden kann. Da eine Nachricht schließlich ganz herumlaufen wird, muss die Übertragung nicht in beide Richtungen gehen. Alternativ kann der Ring verwendet werden, um die Fehlertoleranz zu verbessern. Bricht der Ring an einem bestimmten Link, kann die Übertragung über den Rückweg erfolgen, wodurch sichergestellt ist, dass bei einem einzelnen Ausfall immer alle Teilnehmer verbunden sind.

Bus

In lokalen Netzwerken mit Bustopologie ist jeder Knoten über Schnittstellenverbinder mit einem einzigen zentralen Kabel verbunden. Dies ist der „Bus“, auch Backbone oder Trunk genannt – die gesamte Datenübertragung zwischen den Knoten im Netzwerk wird über dieses gemeinsame Übertragungsmedium übertragen und kann von allen Knoten im Netzwerk gleichzeitig empfangen werden.

Ein Signal, das die Adresse des beabsichtigten Empfangsgeräts enthält, geht von einem Quellgerät in beide Richtungen zu allen am Bus angeschlossenen Geräten, bis es den beabsichtigten Empfänger findet, der dann die Daten akzeptiert. Wenn die Maschinenadresse nicht mit der vorgesehenen Adresse für die Daten übereinstimmt, wird der Datenteil des Signals ignoriert. Da die Bustopologie nur aus einem Draht besteht, ist ihre Implementierung kostengünstiger als bei anderen Topologien, die Einsparungen werden jedoch durch die höheren Kosten für die Verwaltung des Netzwerks ausgeglichen. Da das Netzwerk außerdem von dem einzelnen Kabel abhängig ist, kann es der Single Point of Failure des Netzwerks sein. In dieser Topologie kann auf die übertragenen Daten von jedem Knoten zugegriffen werden.

Linearer Bus

In einem linearen Busnetz sind alle Knoten des Netzes an ein gemeinsames Übertragungsmedium angeschlossen, das nur zwei Endpunkte hat. Wenn das elektrische Signal das Ende des Busses erreicht, wird das Signal über die Leitung zurückreflektiert und verursacht unerwünschte Störungen. Um dies zu verhindern, werden die beiden Endpunkte des Busses normalerweise mit einem sogenannten Terminator abgeschlossen .

Verteilter Bus

In einem verteilten Busnetz sind alle Knoten des Netzes an ein gemeinsames Übertragungsmedium mit mehr als zwei Endpunkten angeschlossen, die durch das Hinzufügen von Zweigen zum Hauptabschnitt des Übertragungsmediums entstehen – die physikalische Topologie des verteilten Busses funktioniert genau gleich als die physikalische lineare Bustopologie, da alle Knoten ein gemeinsames Übertragungsmedium teilen.

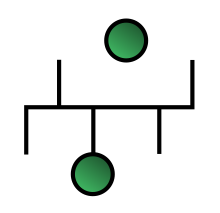

Stern

In der Sterntopologie ist jeder Peripherieknoten (Computerarbeitsplatz oder jedes andere Peripheriegerät) mit einem zentralen Knoten verbunden, der als Hub oder Switch bezeichnet wird. Der Hub ist der Server und die Peripheriegeräte sind die Clients. Das Netzwerk muss nicht unbedingt einem Stern ähneln, um als Sternnetzwerk klassifiziert zu werden, aber alle peripheren Knoten im Netzwerk müssen mit einem zentralen Hub verbunden sein. Der gesamte Datenverkehr, der das Netzwerk durchquert, läuft über den zentralen Hub, der als Signalverstärker fungiert .

Die Sterntopologie gilt als die am einfachsten zu entwerfende und zu implementierende Topologie. Ein Vorteil der Sterntopologie ist die Einfachheit, zusätzliche Knoten hinzuzufügen. Der Hauptnachteil der Sterntopologie besteht darin, dass der Hub einen Single Point of Failure darstellt. Da außerdem die gesamte Peripheriekommunikation über den zentralen Hub fließen muss, bildet die aggregierte zentrale Bandbreite einen Netzwerkengpass für große Cluster.

Erweiterter Stern

Die erweiterte Sternnetztopologie erweitert eine physikalische Sterntopologie um einen oder mehrere Repeater zwischen dem zentralen Knoten und den peripheren (oder "Spoke")-Knoten. Die Repeater werden verwendet, um die maximale Übertragungsdistanz der physikalischen Schicht, die Punkt-zu-Punkt-Distanz zwischen dem zentralen Knoten und den peripheren Knoten, zu verlängern. Repeater ermöglichen eine größere Übertragungsdistanz, als dies allein mit der Sendeleistung des zentralen Knotens möglich wäre. Die Verwendung von Repeatern kann auch Einschränkungen des Standards überwinden, auf dem die physikalische Schicht basiert.

Eine physikalische erweiterte Sterntopologie, bei der Repeater durch Hubs oder Switches ersetzt werden, ist eine Art hybride Netzwerktopologie und wird als physikalische hierarchische Sterntopologie bezeichnet, obwohl einige Texte nicht zwischen den beiden Topologien unterscheiden.

Eine physikalisch hierarchische Sterntopologie kann auch als Tier-Stern-Topologie bezeichnet werden, diese Topologie unterscheidet sich von einer Baumtopologie darin, wie Sternnetzwerke miteinander verbunden sind. Eine Tier-Stern-Topologie verwendet einen zentralen Knoten, während eine Baumtopologie einen zentralen Bus verwendet und auch als Stern-Bus-Netzwerk bezeichnet werden kann.

Verteilter Stern

Ein verteilter Stern ist eine Netzwerktopologie, die sich aus einzelnen Netzwerken zusammensetzt, die auf der physikalischen Sterntopologie basieren, die linear verbunden – dh „verkettet“ – ohne zentralen oder obersten Verbindungspunkt (z. B. zwei oder mehr gestapelten" Hubs, zusammen mit ihren zugehörigen sternförmig verbundenen Knoten oder "Speichen").

Ring

Eine Ringtopologie ist eine Verkettung in einer geschlossenen Schleife. Die Daten werden im Ring in eine Richtung übertragen. Wenn ein Knoten Daten an einen anderen sendet, durchlaufen die Daten jeden Zwischenknoten im Ring, bis sie ihr Ziel erreichen. Die Zwischenknoten wiederholen (erneut übertragen) die Daten, um das Signal stark zu halten. Jeder Knoten ist ein Peer; es gibt keine hierarchische Beziehung von Clients und Servern. Wenn ein Knoten nicht in der Lage ist, Daten erneut zu übertragen, unterbricht er die Kommunikation zwischen den Knoten davor und danach im Bus.

Vorteile:

- Wenn die Belastung des Netzwerks steigt, ist seine Leistung besser als die Bustopologie.

- Es ist kein Netzwerkserver erforderlich, um die Konnektivität zwischen den Arbeitsstationen zu steuern.

Nachteile:

- Die aggregierte Netzwerkbandbreite wird durch die schwächste Verbindung zwischen zwei Knoten eingeschränkt.

Gittergewebe

Der Wert von vollständig vermaschten Netzwerken ist proportional zum Exponenten der Anzahl von Teilnehmern, vorausgesetzt, dass kommunizierende Gruppen von zwei beliebigen Endpunkten bis einschließlich aller Endpunkte durch das Reedsche Gesetz angenähert werden .

Vollständig verbundenes Netzwerk

In einem vollständig verbundenen Netzwerk sind alle Knoten miteinander verbunden. (In der Graphentheorie wird dies als vollständiger Graph bezeichnet .) Das einfachste vollständig verbundene Netzwerk ist ein Zwei-Knoten-Netzwerk. Ein vollständig verbundenes Netzwerk muss weder Paketvermittlung noch Broadcast verwenden . Da jedoch die Anzahl der Verbindungen quadratisch mit der Anzahl der Knoten wächst:

Dies macht es für große Netzwerke unpraktisch. Diese Art von Topologie löst nicht aus und beeinflusst andere Knoten im Netzwerk nicht.

Teilweise verbundenes Netzwerk

In einem teilweise verbundenen Netzwerk sind bestimmte Knoten mit genau einem anderen Knoten verbunden; aber einige Knoten sind mit zwei oder mehr anderen Knoten über eine Punkt-zu-Punkt-Verbindung verbunden. Dies ermöglicht es, einen Teil der Redundanz einer physikalisch vollständig verbundenen Maschentopologie zu nutzen, ohne die Kosten und die Komplexität, die für eine Verbindung zwischen jedem Knoten im Netzwerk erforderlich sind.

Hybrid

Hybridtopologie wird auch als Hybridnetzwerk bezeichnet. Hybride Netze kombinieren zwei oder mehr Topologien so, dass das resultierende Netz keine der Standardtopologien (zB Bus, Stern, Ring etc.) aufweist. Ein Baumnetzwerk (oder Stern-Bus-Netzwerk ) ist beispielsweise eine Hybridtopologie, bei der Sternnetzwerke über Busnetzwerke miteinander verbunden sind . Ein mit einem anderen Baumnetzwerk verbundenes Baumnetzwerk ist jedoch topologisch immer noch ein Baumnetzwerk und kein eigenständiger Netzwerktyp. Eine Hybridtopologie entsteht immer dann, wenn zwei unterschiedliche Basisnetztopologien verbunden werden.

Ein Star-Ring- Netzwerk besteht aus zwei oder mehr Ringnetzwerken, die unter Verwendung einer Multistation Access Unit (MAU) als zentraler Hub verbunden sind.

Die Snowflake-Topologie ist ein Sternnetzwerk von Sternnetzwerken.

Zwei weitere hybride Netzwerktypen sind Hybrid-Mesh und hierarchischer Stern .

Zentralisierung

Die Sterntopologie reduziert die Wahrscheinlichkeit eines Netzwerkausfalls, indem alle peripheren Knoten (Computer usw.) mit einem zentralen Knoten verbunden werden. Wenn die physikalische Sterntopologie auf ein logisches Busnetzwerk wie Ethernet angewendet wird, sendet dieser zentrale Knoten (üblicherweise ein Hub) alle Übertragungen, die von irgendeinem peripheren Knoten empfangen werden, an alle peripheren Knoten im Netzwerk, manchmal einschließlich des Ursprungsknotens. Alle peripheren Knoten können somit mit allen anderen kommunizieren, indem sie nur an den zentralen Knoten senden und von ihm empfangen. Der Ausfall einer Übertragungsleitung, die irgendeinen peripheren Knoten mit dem zentralen Knoten verbindet, führt zur Isolierung dieses peripheren Knotens von allen anderen, aber die verbleibenden peripheren Knoten bleiben davon unberührt. Der Nachteil besteht jedoch darin, dass der Ausfall des zentralen Knotens den Ausfall aller peripheren Knoten verursacht.

Wenn der Zentralknoten passiv ist , muss der Ursprungsknoten in der Lage sein, den Empfang eines Echos seiner eigenen Übertragung zu tolerieren , verzögert um die Hin- und Rückübertragungszeit (dh zum und vom Zentralknoten) zuzüglich jeglicher Verzögerung, die in der erzeugt wird zentraler Knotenpunkt. Ein aktives Sternnetzwerk hat einen aktiven zentralen Knoten, der normalerweise über die Mittel verfügt, um echobezogene Probleme zu verhindern.

Eine Baumtopologie (auch bekannt als hierarchische Topologie ) kann als eine Sammlung von hierarchisch angeordneten Sternnetzwerken betrachtet werden . Dieser Baum hat einzelne periphere Knoten (z. B. Blätter), die nur zu einem anderen Knoten senden und von ihm empfangen müssen und nicht als Repeater oder Regeneratoren fungieren müssen. Im Gegensatz zum Sternnetz kann die Funktionalität des zentralen Knotens verteilt sein.

Wie im herkömmlichen Sternnetz können somit einzelne Knoten durch einen Einzelpunktausfall einer Übertragungsstrecke zum Knoten noch vom Netz isoliert werden. Wenn ein Link, der ein Blatt verbindet, fehlschlägt, wird dieses Blatt isoliert; Fällt eine Verbindung zu einem Nicht-Leaf-Knoten aus, wird ein ganzer Abschnitt des Netzwerks vom Rest isoliert.

Um die Menge an Netzwerkverkehr zu verringern, die durch das Rundsenden aller Signale an alle Knoten entsteht, wurden fortschrittlichere zentrale Knoten entwickelt, die in der Lage sind, die Identitäten der mit dem Netzwerk verbundenen Knoten zu verfolgen. Diese Netzwerk-Switches "lernen" das Layout des Netzwerks, indem sie während der normalen Datenübertragung an jedem Port "lauschen", die Datenpakete untersuchen und die Adresse/Kennung jedes verbundenen Knotens und den Port, mit dem er verbunden ist, in einer gehaltenen Lookup-Tabelle aufzeichnen in Erinnerung. Diese Nachschlagetabelle ermöglicht dann, dass zukünftige Übertragungen nur an das beabsichtigte Ziel weitergeleitet werden.

Dezentralisierung

In einer teilweise verbundenen Maschentopologie gibt es mindestens zwei Knoten mit zwei oder mehr Pfaden dazwischen, um redundante Pfade bereitzustellen, falls die Verbindung, die einen der Pfade bereitstellt, ausfällt. Dezentralisierung wird häufig verwendet, um den Single-Point-Failure-Nachteil zu kompensieren, der bei der Verwendung eines einzelnen Geräts als zentraler Knoten (zB in Stern- und Baumnetzen) vorhanden ist. Eine spezielle Art von Mesh, die die Anzahl der Sprünge zwischen zwei Knoten begrenzt, ist ein Hypercube . Die Anzahl beliebiger Forks in Mesh-Netzwerken macht es schwieriger, sie zu entwerfen und zu implementieren, aber ihre dezentrale Natur macht sie sehr nützlich.

Dies ähnelt in gewisser Weise einem Gitternetz , bei dem eine Linien- oder Ringtopologie verwendet wird, um Systeme in mehrere Richtungen zu verbinden. Ein mehrdimensionaler Ring hat beispielsweise eine toroidale Topologie.

Ein vollständig verbundenes Netzwerk , eine vollständige Topologie oder eine vollständige Maschentopologie ist eine Netzwerktopologie, in der eine direkte Verbindung zwischen allen Knotenpaaren besteht. In einem vollständig verbundenen Netzwerk mit n Knoten gibt es direkte Verbindungen. Netzwerke, die mit dieser Topologie entworfen wurden, sind in der Regel sehr teuer im Aufbau, bieten jedoch ein hohes Maß an Zuverlässigkeit aufgrund der mehrfachen Datenwege, die durch die große Anzahl redundanter Verbindungen zwischen den Knoten bereitgestellt werden. Diese Topologie wird hauptsächlich in militärischen Anwendungen verwendet.

Siehe auch

Verweise

Externe Links

- Tetrahedron Core Network: Anwendung einer tetraedrischen Struktur, um ein belastbares, teilweise vermaschtes, dreidimensionales Campus-Backbone-Datennetzwerk zu schaffen